Onion-ресурсы - это ресурсы, к которым можно получить доступ только через Tor.

Запуск onion-ресурс дает вашим пользователям всю безопасность HTTPS с дополнительными преимуществами конфиденциальности Tor Browser.

Почему onion-ресурсы?

Onion-ресурсы предлагают различные преимущества конфиденциальности и безопасности для своих пользователей.

Скрытие местоположения

IP-адрес onion-ресурса защищен.

Onion-ресурсы представляют собой наложенную сеть поверх TCP/IP, поэтому в некотором смысле IP-адреса даже не имеют значения для onion-ресурсов: они даже не используются в протоколе.

End-to-end аутентификация

Когда пользователь посещает конкретный onion-ресурс, он знает, что просматриваемый контент может исходить только от этого onion-ресурса.

Выдавать себя за другое лицо невозможно, что в обычной ситуации, как правило, не так.

Обычно переход на веб-сайт не означает, что злоумышленник (man-in-the-middle) не перенаправил его в другое место (например, DNS-атаки).

End-to-end шифрование

Трафик onion-ресурса передается от клиента к onion-хосту в зашифрованном виде.

Это похоже на получение надежного SSL/HTTPS бесплатно.

NAT punching

Ваша сеть фильтруется, и вы не можете открывать порты на брандмауэре?

Это может произойти, если вы находитесь в университетском городке, офисе, аэропорту или где угодно.

Onion-ресурсам не нужны открытые порты, потому что они проходят через NAT. Они только устанавливают исходящие соединения.

The Onion Service Protocol: Обзор

Теперь возникает вопрос какой протокол нужен для достижения всех этих свойств?

Обычно люди подключаются к IP-адресу и на этом всё, но как вы можете подключиться к тому, что не имеет IP-адреса?

В частности, адрес onion-ресурса выглядит так: vww6ybal4bd7szmgncyruucpgfkqahzddi37ktceo3ah7ngmcopnpyyd.onion

Это выглядит странно и случайно, потому что это identity public key onion-ресурса.

И это одна из причин, по которой мы можем достичь указанных выше свойств безопасности.

Протокол onion-ресурса использует сеть Tor, чтобы клиент мог представить себя ресурсу, а затем настроить точку встречи с этим ресурсом в сети Tor.

Вот подробное описание того, как это происходит:

Действие 1: Где onion-ресурс устанавливает свои точки введения

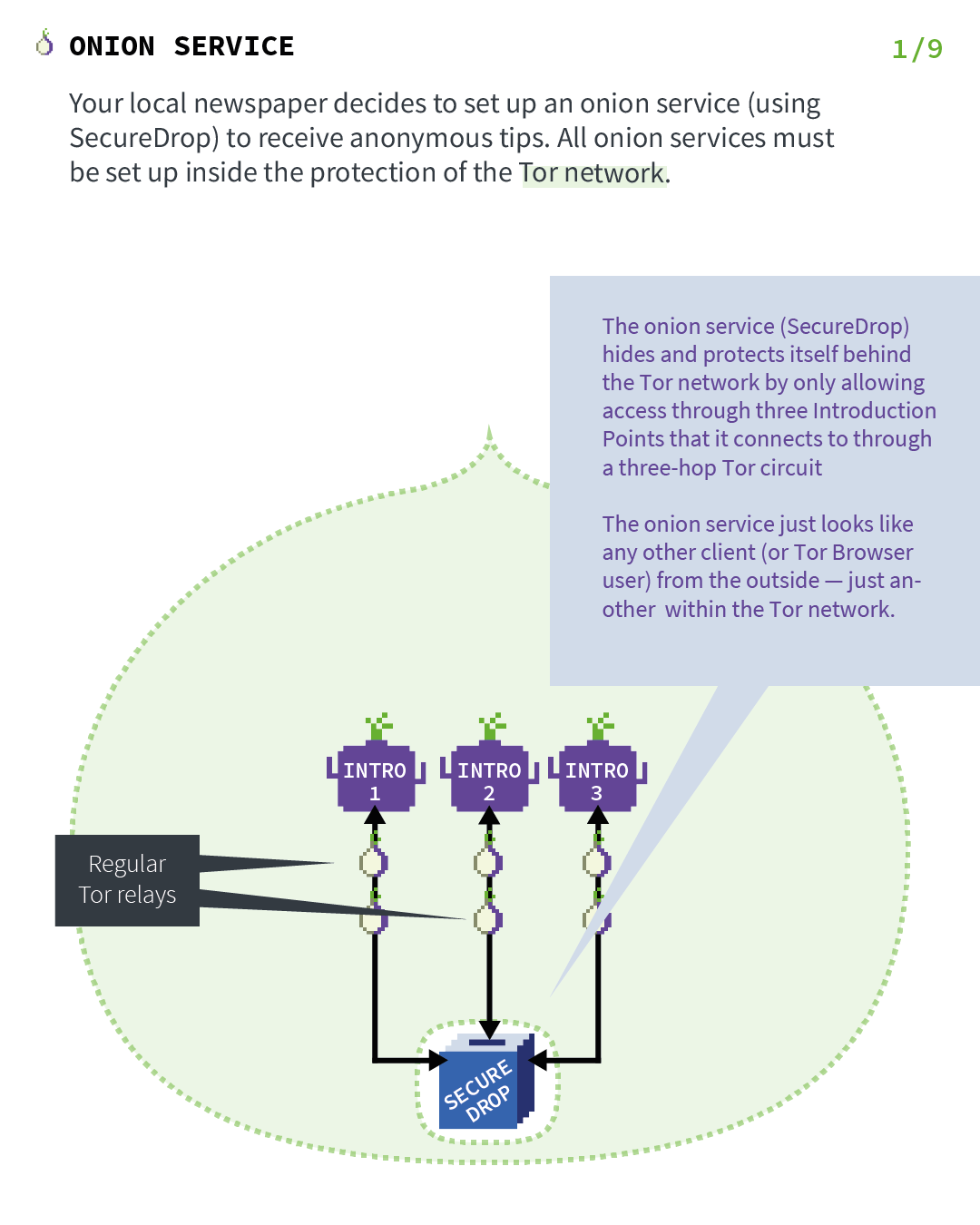

Давайте представим, что ваша местная газета решает настроить onion-ресурс (используя SecureDrop) для получения анонимных советов.

В качестве первого шага в протоколе onion-ресурс свяжется с группой узлов Tor и попросит их выступить в качестве точек ввода, установив для них долгосрочные связи.

Эти связи являются анонимными, поэтому сервер не раскрывает местоположение службы точкам ввода.

Onion-ресурс будет скрывать и защищать себя за сетью Tor, разрешая доступ только через три точки входа, к которым она подключается через схему Tor с двумя переходами.

Действие 2: Где служба onion публикует свои дескрипторы

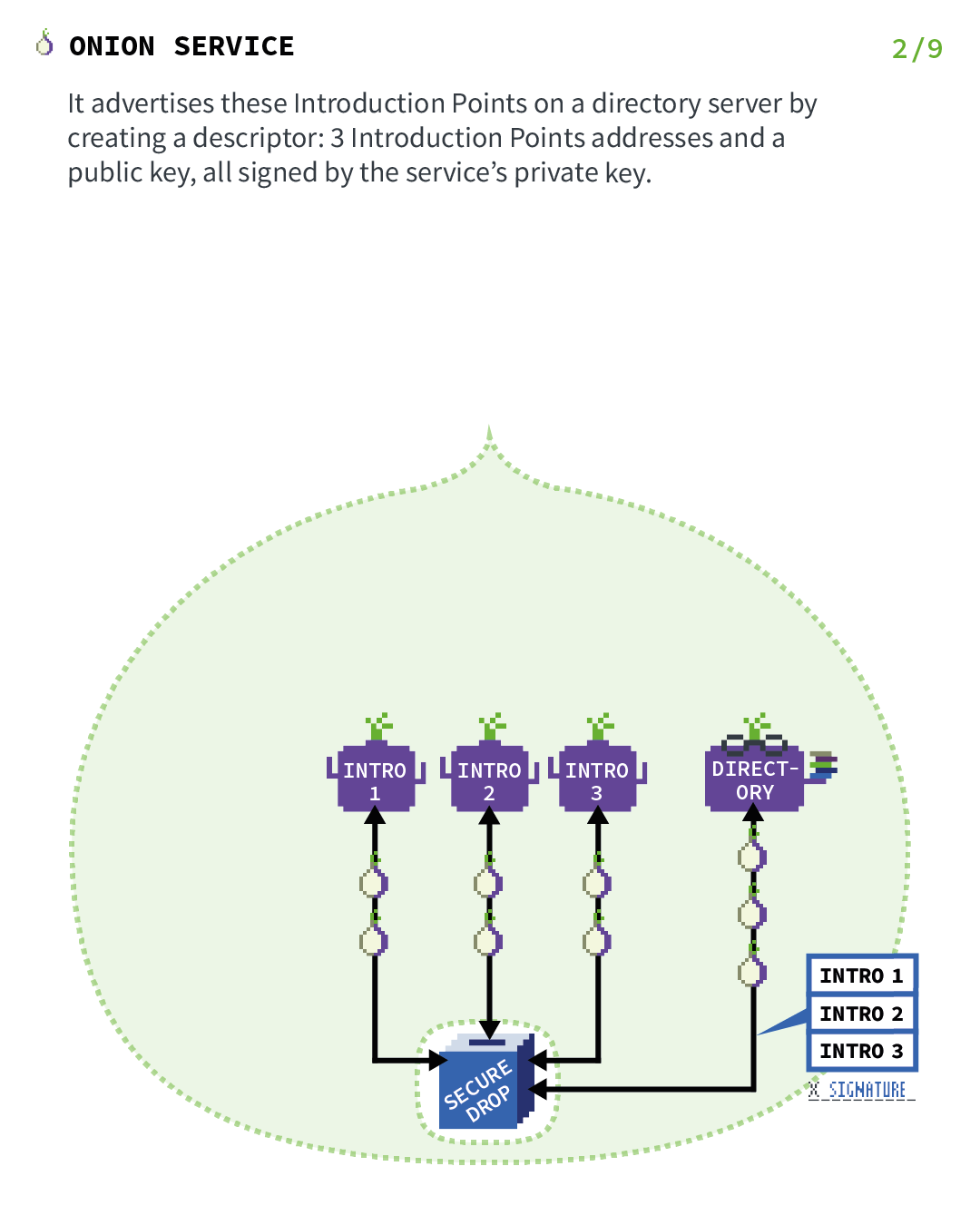

Теперь, когда вводные пункты созданы, нам нужно создать способ, чтобы клиенты могли их найти.

По этой причине onion-ресурс собирает дескриптор onion-ресурса, содержащий список его точек входа (и "ключи аутентификации"), и подписывает этот дескриптор с помощью приватного ключа идентификации onion-ресурса.

Приватный ключ идентификации, используемый здесь, является закрытой частью открытого ключа, который закодирован в адресе onion-ресурса.

Onion-ресурс загружает этот подписанный дескриптор в распределенную хэш-таблицу, которая является частью сети Tor, чтобы клиенты также могли ее получить.

Для этой загрузки он использует анонимизированную сеть Tor, чтобы не раскрывать свое местоположение.

Дейтствие 3: Где клиент хочет посетить onion-ресурс

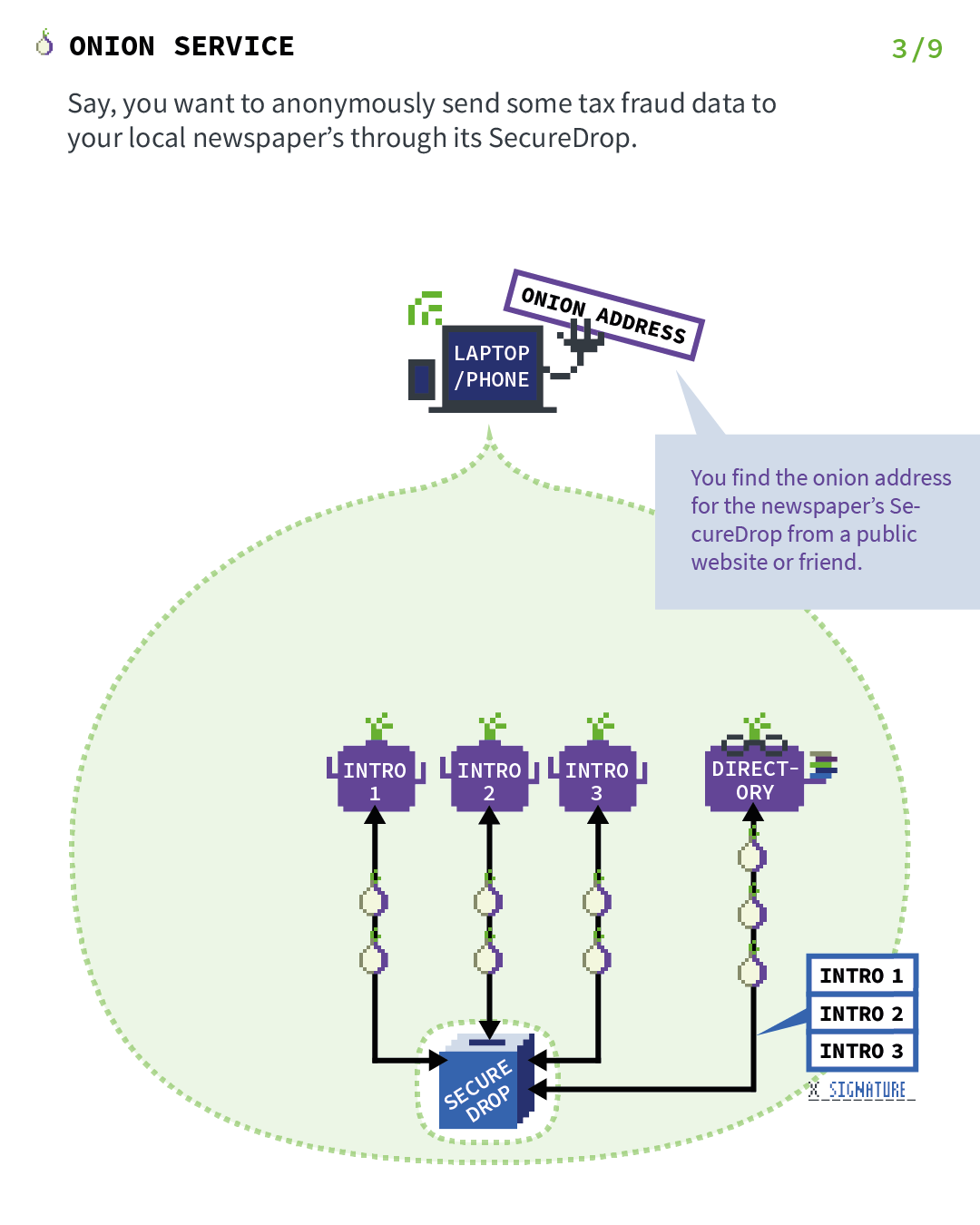

Допустим, вы хотите анонимно отправить в местную газету данные о налоговом мошенничестве через SecureDrop.

Вы найдете onion-адрес SecureDrop газеты на общедоступном веб-сайте или у друга.

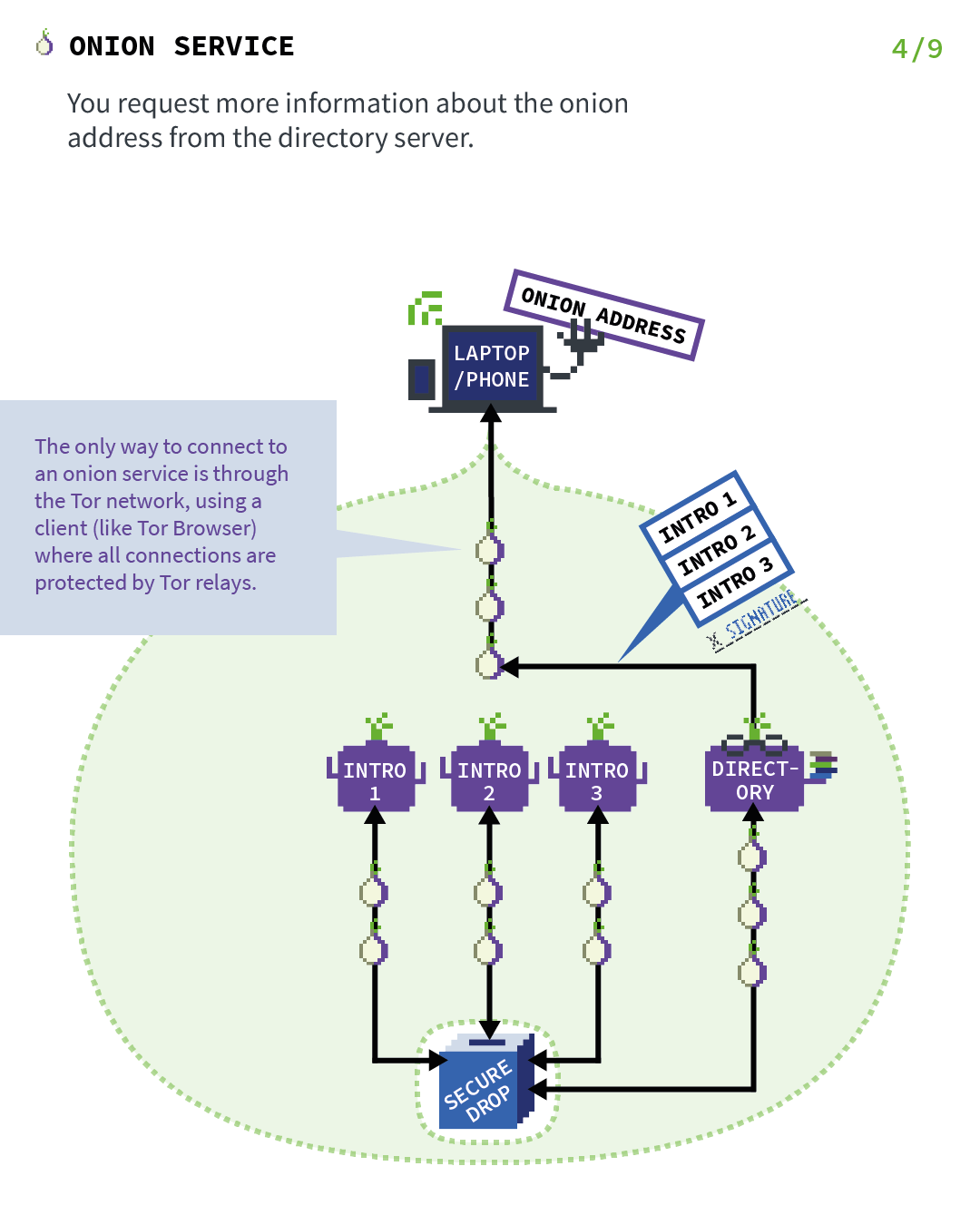

Действие 4: Где клиент знакомится с onion-ресурсом

Все предыдущие шаги были только настройкой onion-ресурса, чтобы он был доступен для клиентов.

Теперь перейдем к тому моменту, когда реальный клиент хочет посетить ресурс.

В этом случае у клиента есть onion-адрес SecureDrop и желание его посетить, поэтому он подключается к ресурсу с помощью Tor Browser.

Теперь следующее, что должно произойти, это то, что клиент переходит к распределенной хеш-таблице с шага 2 и запрашивает подписанный дескриптор SecureDrop onion-ресурса.

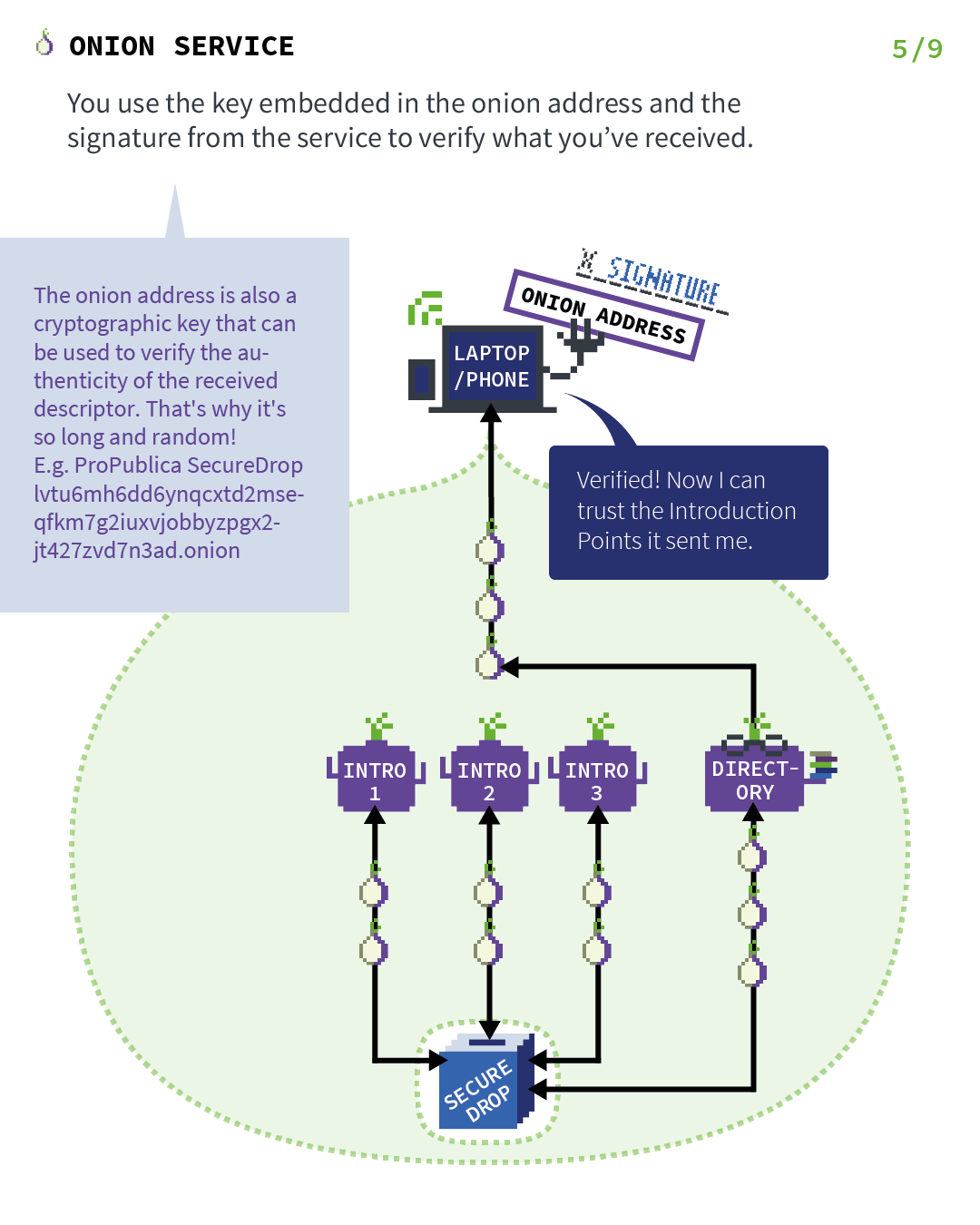

Действие 5: Где клиент проверяет подпись onion-адреса

Когда клиент получает подписанный дескриптор, он проверяет его подпись, используя открытый ключ, который закодирован в onion-адресе.

Это обеспечивает сквозную аутентификацию свойства безопасности, поскольку теперь мы уверены, что этот дескриптор может быть создан только этим onion-ресурс и никем другим.

А внутри дескриптора есть точки входа, которые позволяют клиенту представить себя платформе SecureDrop onion-ресурса.

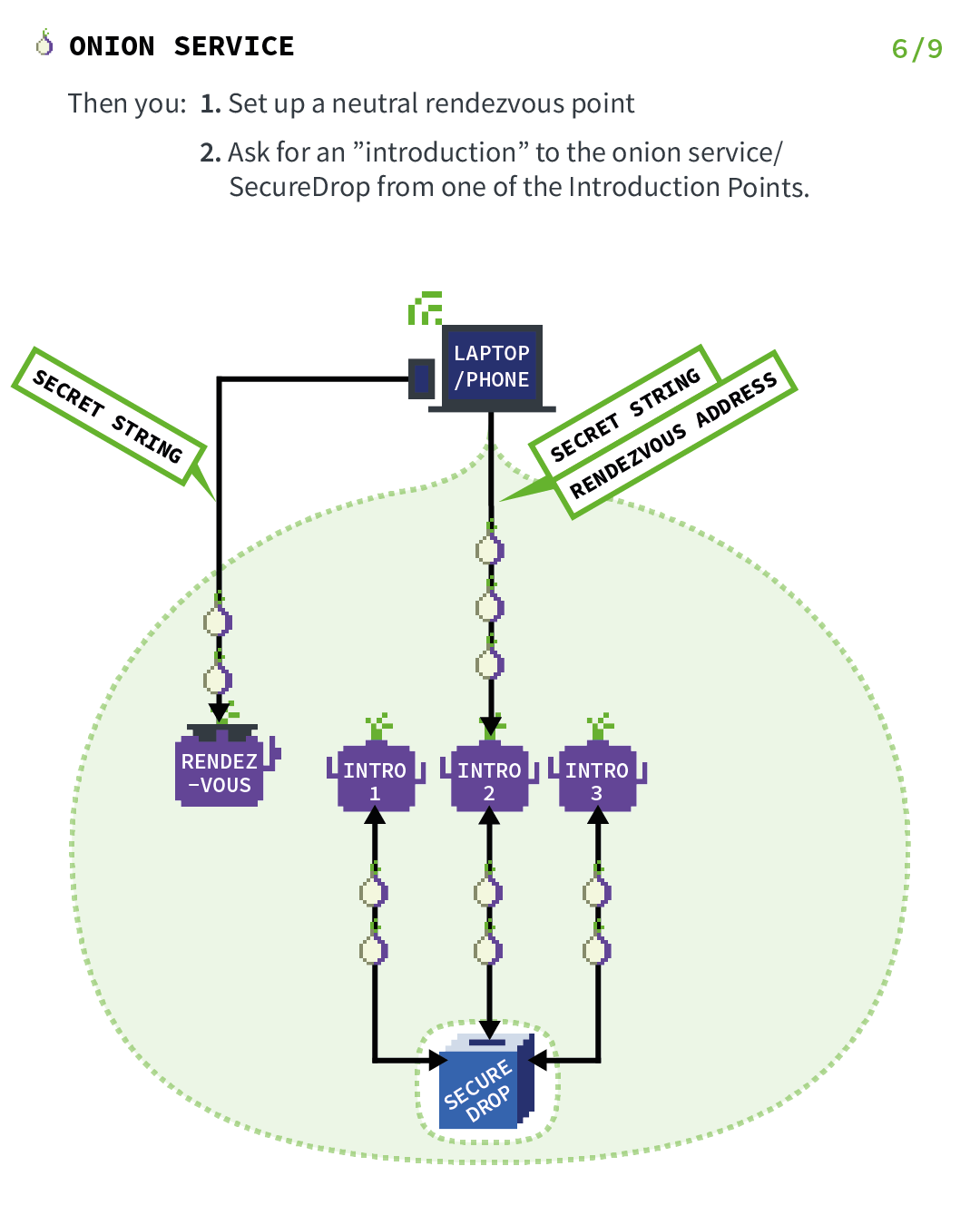

Действие 6: Где клиент устанавливает точку встречи

Перед введением клиент (в данном случае вы) выбирает узел Tor и устанавливает к нему подключение.

Клиент просит узел стать его точкой встречи и передать ему "одноразовый секрет", который будет использоваться как часть процедуры встречи.

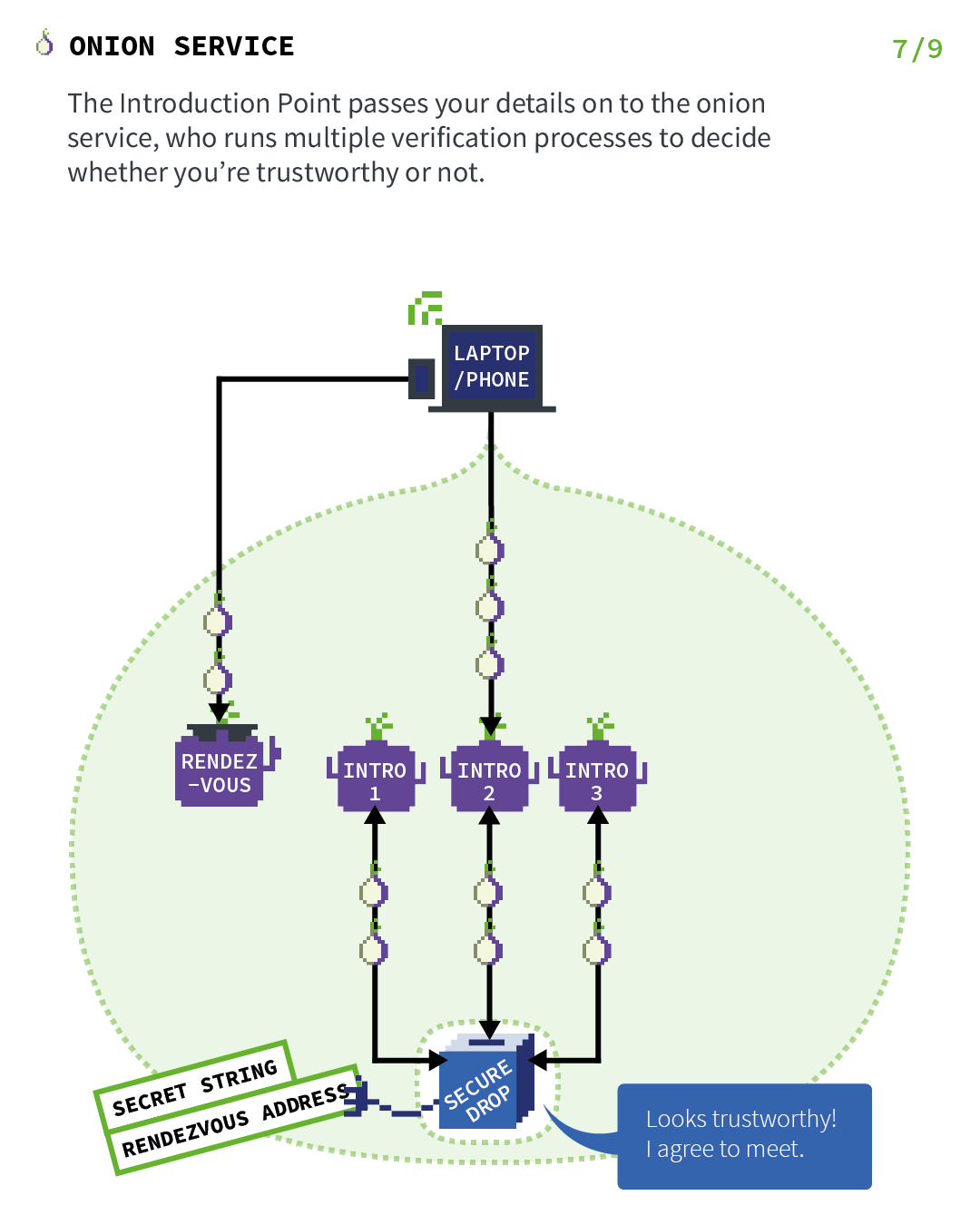

Действие 7: Где onion-ресурс встречается с клиентом

Входная точка передает ваши данные (секретную строку и адрес встречи) в onion-ресурс, который запускает несколько процессов проверки, чтобы решить, заслуживаете вы доверия или нет.

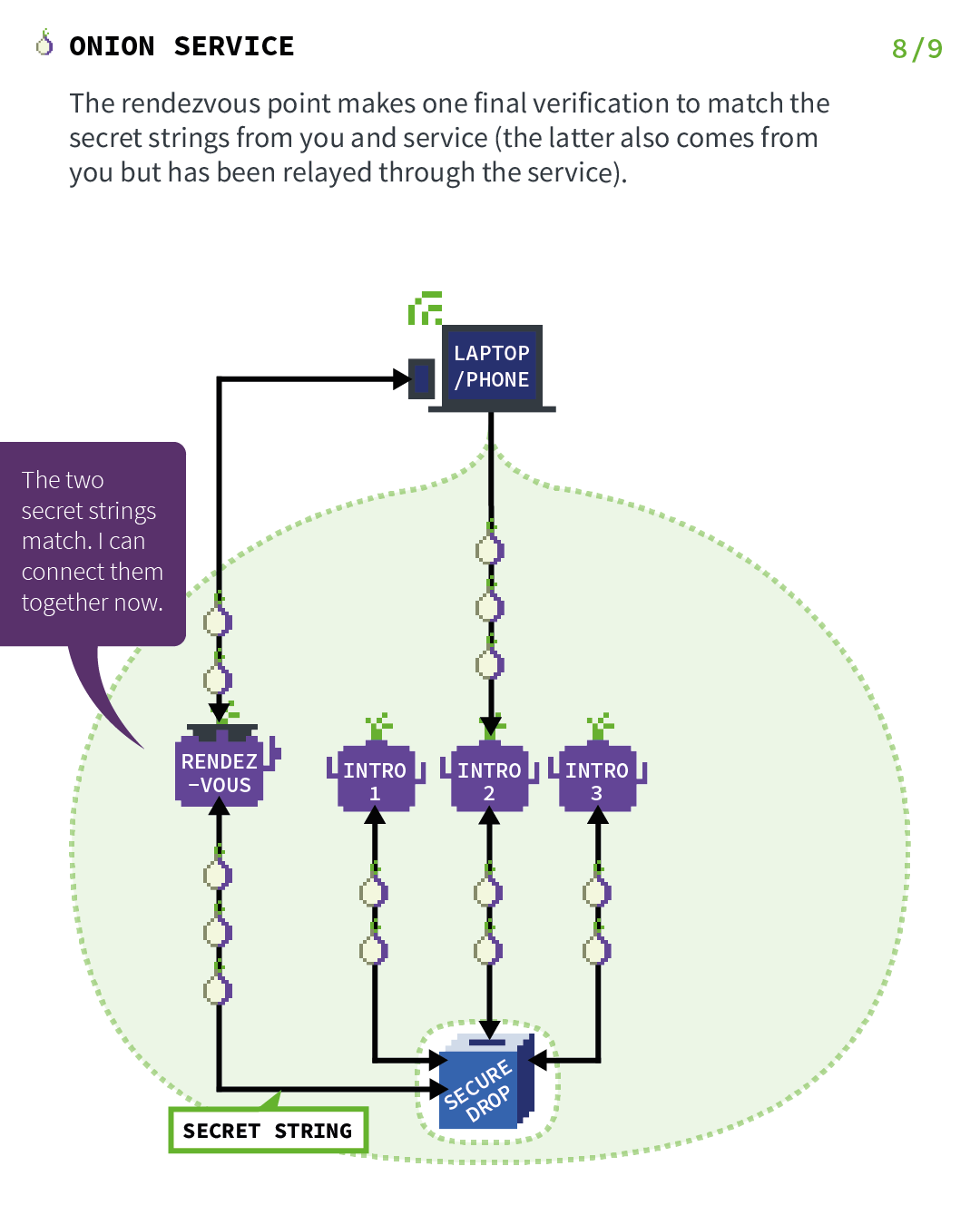

Действие 8: Где точка встречи проверяет секрет клиента

Onion-ресурс подключается к точке встречи (через анонимизированный канал) и отправляет ей "одноразовый секрет".

Точка встречи делает одну окончательную проверку соответствия секретных строк от вас и ресурса (последняя также исходит от вас, но была передана через ресурс).

Точка встречи просто ретранслирует (сквозное шифрование) сообщения от клиента к ресурсу и наоборот.

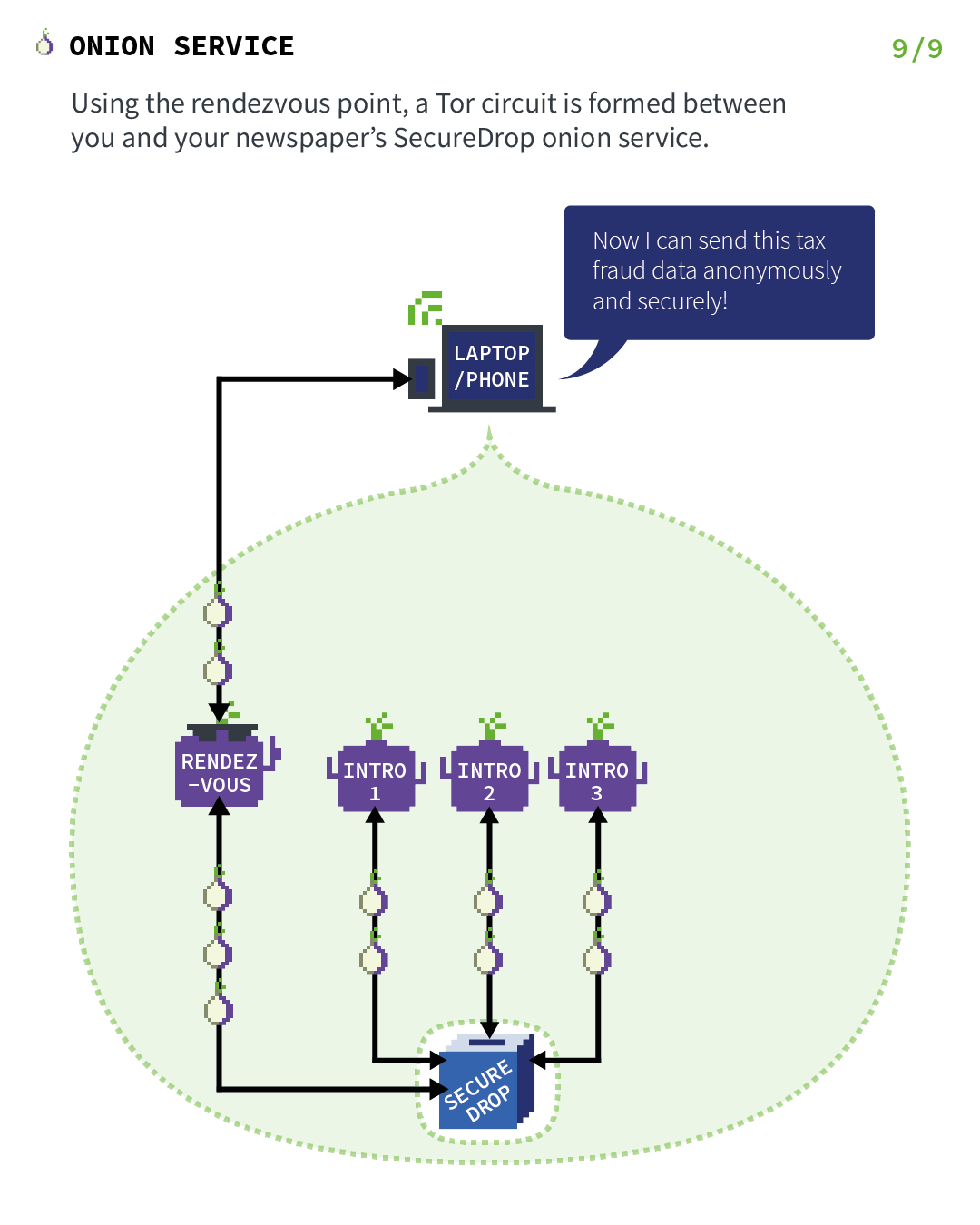

Действие 7: Где onion-ресурс встречается с клиентом

В целом, полное подключение между клиентом и onion-ресурсом состоит из 6 узлов: 3 из них были выбраны клиентом, причем третий является точкой встречи, а остальные 3 были выбраны onion-ресурсом.

Это обеспечивает скрытие местоположения данному соединению.

Наконец, используя точку встречи, между вами и SecureDrop onion-ресурса вашей газеты формируется схема Tor.

Дополнительные ресурсы

Это был всего лишь высокоуровневый обзор протокола onion-ресурсов Tor.

Вот еще несколько ресурсов, если вы хотите узнать больше: